Оперативники Департаменту кіберполіції та слідчі Головного слідчого управління Нацполіції викрили групу зловмисників. Фігуранти зашифрували понад 1000 серверів провідних світових підприємств та завдали збитків на понад 3 млрд грн (у перерахунку на національну валюту). Для цього вони використовували розроблені ними віруси-шифрувальники.

Про це повідомляє пресслужба Департаменту кіберполіції Національної поліції України.

"Зловмисники атакували найпотужніші світові компанії Франції, Норвегії, Німеччини, Нідерландів, Канади та США, починаючи з 2018 року. У результаті багатомісячної кропіткої роботи українські правоохоронці за сприяння колег з США, Норвегії, Нідерландів, Німеччині та Франції ідентифікували 32-річного лідера хакерського угруповання та його чотирьох найактивніших спільників", – повідомив начальник Департаменту кіберполіції Юрій Виходець.

Зазначається, що наприклад, за відновлення роботи серверів однієї із провідних хімічних компаній Нідерландів фігуранти веліли перерахувати 450 BTC (біткоінів) на підконтрольний криптогаманець. В еквіваленті ця сума становить 48 мільйонів гривень.

Головні новини дня без спаму та реклами! Друзі, підписуйтеся на "5 канал" у Telegram. Хвилина – і ви в курсі подій.

У пресслужбі вказали, що група займалася:

- розробленням та оновлюванням шкідливого програмного забезпечення;

- здійсненням хакерських атак;

- пошуками так званих дропів з криптогаманцями для отримання викупу.

Отримані гроші розподіляли між іншими членами угруповання.

Для знешкодження злочинної команди та аналізу цифрових даних до Києва прибули понад 20 правоохоронців з таких країн:

- Норвегія;

- Франція;

- Німеччина;

- Федеральне бюро розслідувань США.

На території Нідерландів Європол створив спеціальну робочу групу та VCP (віртуальний командний пункт) для невідкладного аналізу інформації, отриманої в ході проведення слідчих дій на території України.

За силової підтримки спецпідрозділу ТОР правоохоронці провели понад 30 санкціонованих обшуків у приміщеннях та автомобілях фігурантів.

Дії поліцейських проводилися в таких областях України:

- Київській;

- Черкаській;

- Рівненській;

- Вінницькій.

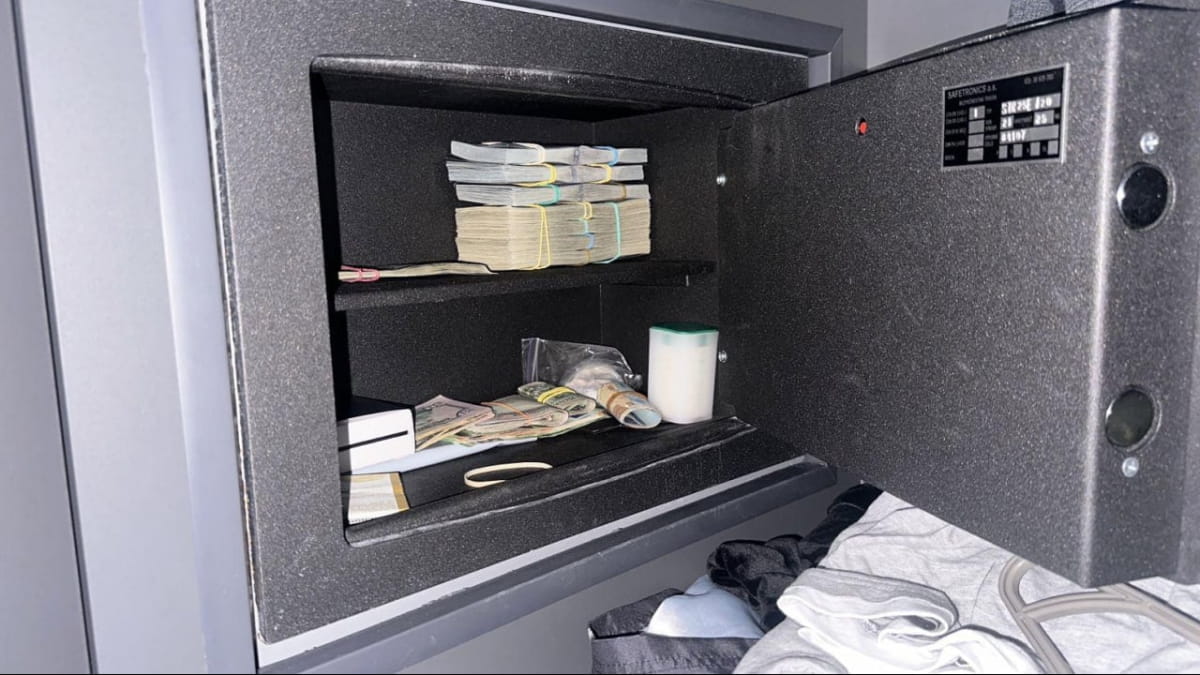

Серед вилучених предметів є:

- комп’ютерна техніка;

- автомобілі;

- банківські та сім-картки;

- чорнові записи;

- десятки електронних носіїв інформації;

- інші докази протиправної діяльності (зокрема майже 4 млн грн та криптовалютні активи).

Наразі вирішується питання про арешт вилученого майна.

Слідчі Головного управління Нацполіції відкрили кримінальне провадження за ч. 2 ст. 361 (несанкціоноване втручання в роботу інформаційних (автоматизованих), електронних комунікаційних, інформаційно-комунікаційних систем, електронних комунікаційних мереж), ч. 2 ст. 361-1 (створення з метою протиправного використання, розповсюдження або збуту шкідливих програмних чи технічних засобів, а також їх розповсюдження або збут), ч. 4 ст. 189 (вимагання) Кримінального кодексу України.

Трьом фігурантам повідомили про підозру.

Тривають слідчі дії з метою встановлення місцезнаходження інших членів угруповання. За результатами можлива додаткова кваліфікація.

Як повідомляє Євроюст, вважається, що жертвами цих нападів стали понад 1800 осіб у 71-й країні.

Зловмисники атакували великі корпорації. Вони фактично зупиняли їхній бізнес і завдавали збитків у розмірі щонайменше на кілька сотень мільйонів євро.

Дивіться також відео: Це також ВОЄННИЙ ЗЛОЧИН: кібератаки в Україні відбуваються паралельно з ракетними обстрілами.

Передбачається, що зловмисники мали різні ролі у злочинній мережі. Деякі з них брали участь у спробах проникнення. Для цього такі фігуранти використовували різні механізми компрометації ІТ-мереж.

Це включає в себе атаки методом перебору, так звані методи SQL-ін'єкцій (метод отримання несанкціонованого доступу (різновид злому) до бази даних) та фішингові електронні листи із шкідливими вкладеннями.

Коли деякі з кіберзлочинців опинялися усередині мережі, вони використовували шкідливі програми (Trickbot), або постексплуатаційні системи, такі як Cobalt Strike або PowerShell Empire. Це робилося для того, аби залишитися непоміченими і отримати подальший доступ.

Тож коли фігурантів ніхто не виявив, вони в скомпрометованих системах (іноді протягом кількох місяців) використовували різні типи програм-вимагачів, наприклад:

- LockerGoga;

- MegaCortex;

- HIVE;

- Dharma.

Потім жертві пред'являли інформацію про викуп, у якій зловмисники вимагали заплатити в біткоїнах за ключі дешифрування.

Підтримайте журналістів "5 каналу" на передовій.

- Робіть свій внесок у перемогу – підтримуйте ЗСУ.