Оперативники Департамента киберполиции и следователи Главного следственного управления Нацполиции разоблачили группу злоумышленников. Фигуранты зашифровали более 1000 серверов ведущих мировых компаний и нанесли ущерб более чем на 3 млрд грн (в пересчете на национальную валюту). Для этого они использовали разработанные ими вирусы-шифровщики.

Об этом сообщает пресс-служба Департамента киберполиции Национальной полиции Украины.

"Злоумышленники атаковали самые мощные мировые компании Франции, Норвегии, Германии, Нидерландов, Канады и США, начиная с 2018 года. В результате многомесячной кропотливой работы украинские правоохранители при содействии коллег из США, Норвегии, Нидерландов, Германии и Франции идентифицировали 32-летнего лидера хакерской группировки и его четырех активных сообщников", – сообщил начальник Департамента киберполиции Юрий Выходец.

Отмечается, что, например, при возобновлении работы серверов одной из ведущих химических компаний Нидерландов, фигуранты велели перечислить 450 BTC (биткоинов) на подконтрольный криптокошелёк. В эквиваленте эта сумма составляет 48 млн. грн.

Главные новости дня без спама и рекламы! Друзья, подписывайтесь на "5 канал" в Telegram. Минута – и вы в курсе событий.

В пресс-службе указали, что группа занималась:

- разработкой и обновлением вредоносного программного обеспечения;

- осуществлением хакерских атак;

- поисками так называемых дропов с криптокошельками для получения выкупа.

Они распределяли полученные средства меж другими членами группировки.

Читайте также : Украина присоединилась к киберцентру при НАТО.

Для обезвреживания преступной команды и анализа цифровых данных в Киев прибыли более 20 стражей порядка из:

- Норвегии;

- Франции;

- Германии;

- Федеральное бюро расследований США.

На территории Нидерландов Европол создал специальную рабочую группу и VCP (виртуальный командный пункт) для безотлагательного анализа информации, полученной в ходе следственных действий на территории Украины.

При силовой поддержке спецподразделения ТОР правоохранители провели более 30-ти санкционированных обысков в помещениях и автомобилях фигурантов.

Действия полицейских проводились в следующих областях Украины:

- Киевской;

- Черкасской;

- Ровенской;

- Винницкой.

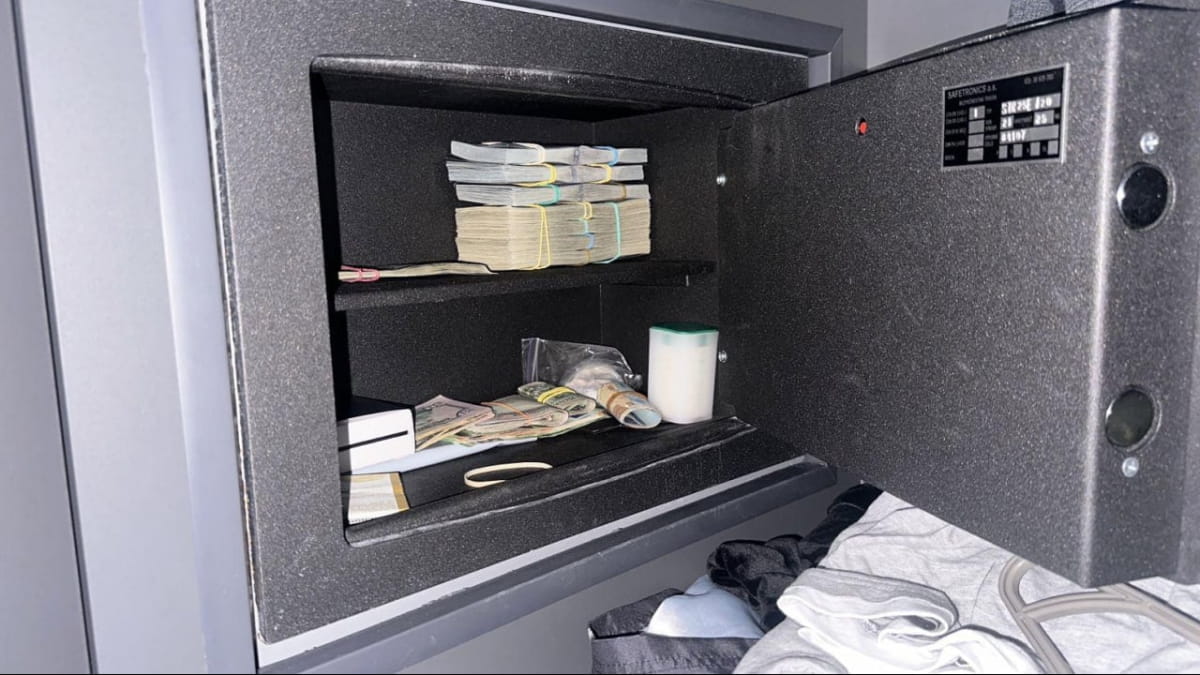

Среди изъятых предметов есть:

- компьютерная техника;

- автомобили;

- банковские и сим-карты;

- черновые записи;

- десятки электронных носителей информации;

- другие доказательства противоправной деятельности (в том числе почти 4 млн. грн. и криптовалютные активы).

Решается вопрос об аресте изъятого имущества.

Следователи Главного управления Нацполиции открыли уголовное производство по ч. 2 ст. 361 (несанкционированное вмешательство в работу информационных (автоматизированных), электронных коммуникационных, информационно-коммуникационных систем, электронных коммуникационных сетей), ч. 2 ст. 361-1 (создание с целью противоправного использования, распространения или сбыта вредоносных программных или технических средств, а также их распространение или сбыт), ч. 4 ст. 189 (вымогательство) Уголовного кодекса Украины.

Трем фигурантам сообщили о подозрении.

Продолжаются следственные действия с целью установления местонахождения других членов группировки. По результатам возможна дополнительная квалификация.

Как сообщает Евроюст, считается, что жертвами этих нападений стали более 1800 человек в 71 стране.

Злоумышленники атаковали крупные корпорации. Они фактически останавливали их бизнес и наносили ущерб в размере минимум на несколько сотен миллионов евро.

Смотрите также: Это тоже ВОЕННОЕ ПРЕСТУПЛЕНИЕ: кибератаки в Украине происходят параллельно с ракетными обстрелами.

Предполагается, что злоумышленники играли разные роли в преступной сети. Некоторые из них принимали участие в попытках проникновения. Для этого такие фигуранты использовали разные механизмы компрометации ИТ-сетей.

Это включает в себя атаки методом перебора, так называемые методы SQL-инъекций (метод получения несанкционированного доступа (разновидность взлома) к базе данных) и фишинговые электронные письма с вредоносными вложениями.

Когда некоторые из киберпреступников оказывались внутри сети, они использовали вредоносные программы (Trickbot) или постэксплуатационные системы, такие как Cobalt Strike или PowerShell Empire. Это делалось для того, чтобы остаться незамеченным и получить дальнейший доступ.

Поэтому, когда фигурантов никто не вычислил, они в скомпрометированных системах (иногда несколько месяцев) использовали различные типы программ-вымогателей, например:

- LockerGoga;

- MegaCortex;

- HIVE;

- Dharma.

Затем жертве предъявлялась информация о выкупе, в которой злоумышленники требовали заплатить в биткойнах за ключи дешифрования.

Поддержите журналистов "5 канала" на передовой.

- Вносите свой вклад в победу – поддерживайте ВСУ.